La cybersécurité est devenue une priorité pour les pays et les entreprises. Son lien avec la gouvernance et le risque réputationnel en fait un élément de plus en plus stratégique dans les dépenses des entreprises.

- Le conflit en Ukraine – depuis longtemps l’objet de cyberattaques – a accru les cyberrisques dans le monde entier

- Ces attaques ne sont pas des instruments de précision et peuvent avoir d’importantes conséquences imprévues, ce qui pourrait dissuader les agresseurs étatiques désireux d’éviter une escalade du conflit

- La cybersécurité est devenue une priorité pour les pays et les entreprises. Son lien avec la gouvernance et le risque réputationnel en fait un élément de plus en plus stratégique dans les dépenses des entreprises. Nous prévoyons une croissance saine dans ce domaine pour les années à venir

- Nous sommes positifs sur le secteur de la cybersécurité et y voyons des implications croissantes pour les assureurs.

L’invasion de l’Ukraine par la Russie a augmenté les craintes d’une cyberguerre aux conséquences mondiales. Nous évaluons les menaces et les facteurs limitant des volets cybernétiques du conflit. Au-delà des risques immédiats, nous pensons que la guerre en Ukraine entraînera une nouvelle croissance de la cybersécurité, avec de nombreuses implications en matière d’investissement.

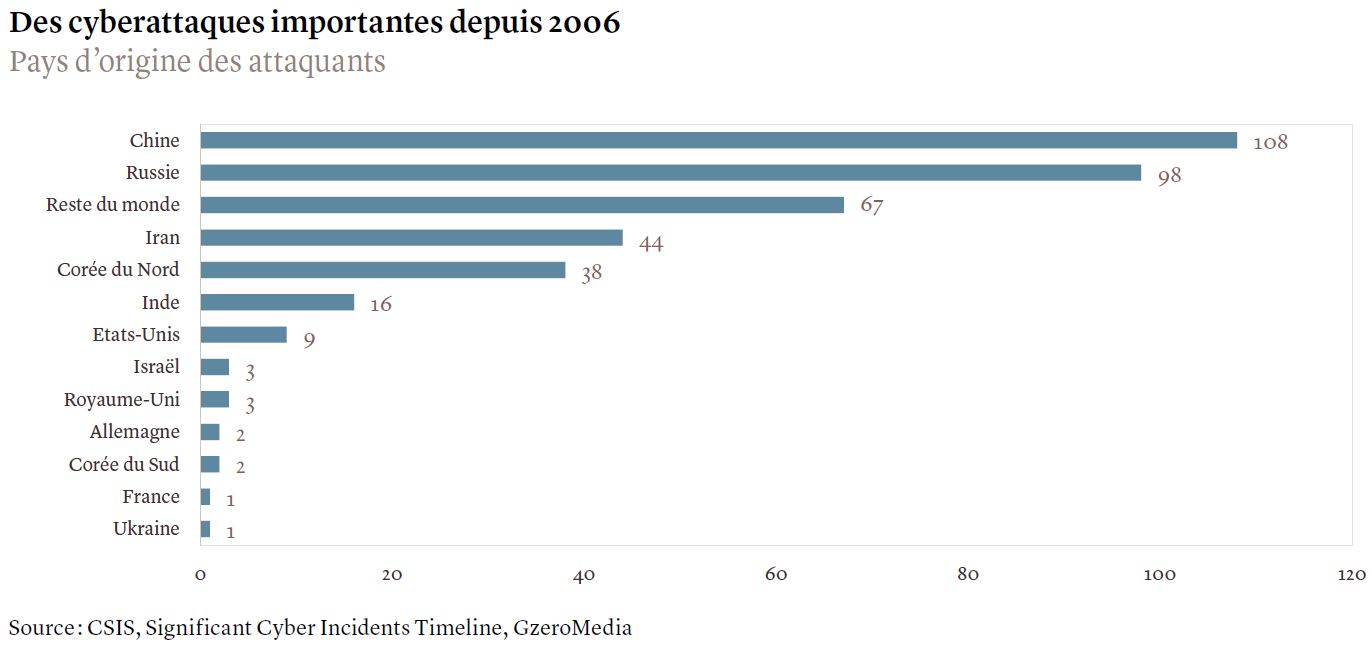

Depuis longtemps, l’Ukraine est un terrain d’expérimentation en matière de cyberattaques et l’État russe est largement reconnu comme le principal commanditaire1 dans ce domaine. En juin 2021, un communiqué de l’OTAN avait déjà signalé le risque de cyberactivités malveillantes menées par la Russie contre ses membres. Cette cyberpuissance très sûre d’elle et engagée dans une invasion militaire a fait grimper les niveaux d’alerte numérique dans le monde entier.

Qu’il s’agisse de la diffusion de fausses nouvelles (« fake news ») via Internet ou de maliciels – logiciels malveillants – virulents et coûteux visant à bloquer des infrastructures, l’Ukraine est confrontée au harcèlement numérique depuis des années. En effet, les attaques se sont multipliées à partir de 2014, année de l’annexion de la Crimée par la Russie. Les agences gouvernementales, les commissions électorales, les banques, les aéroports et les réseaux électriques ont tous été ciblés. Plus tôt cette année, des pirates informatiques ont posté sur des sites internet ukrainiens le message suivant : « Craignez et attendez-vous au pire », et en ont frappé d’autres avec des attaques par déni de service distribué (DDoS), qui les ont submergés de requêtes.

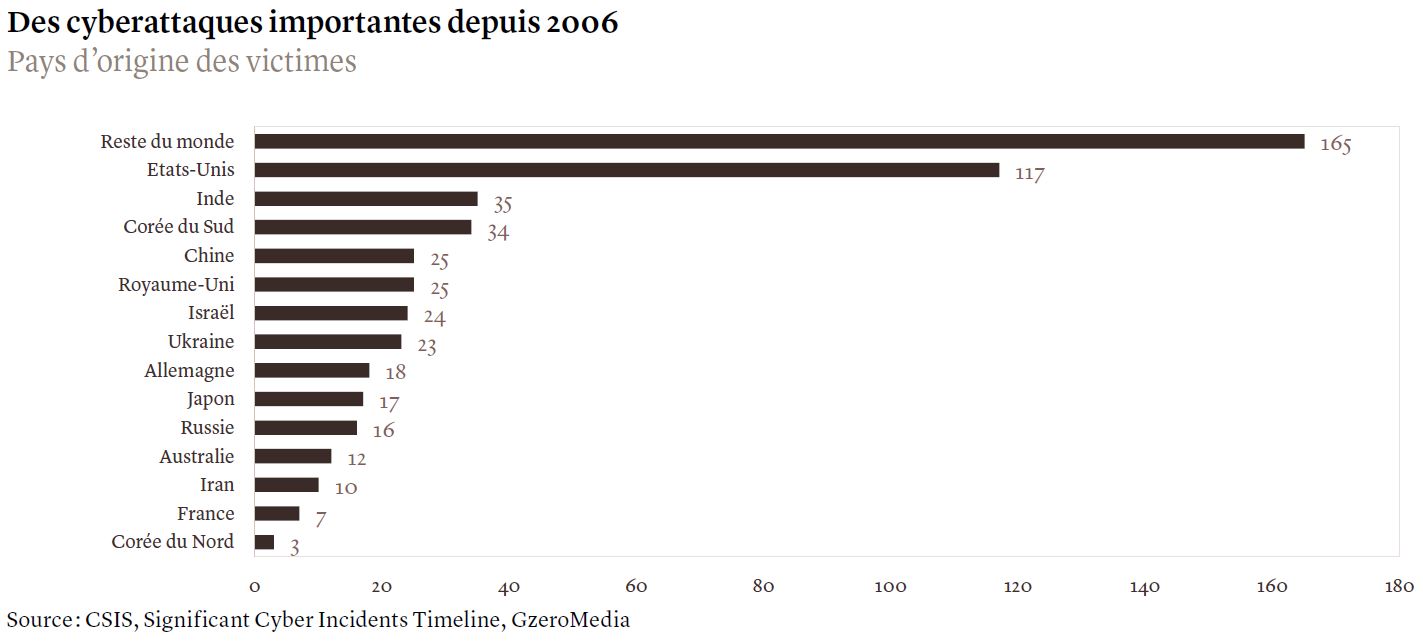

Ces attaques ont accru les risques pour les entreprises et les investisseurs internationaux. En 2017, le wiper NotPetya, une forme virulente de virus conçu pour effacer les données du disque dur d’un ordinateur, a attaqué les logiciels comptables d’entreprises ukrainiennes. Les États-Unis et le Royaume-Uni en ont attribué la responsabilité à la Russie. NotPetya s’est propagé à des entreprises internationales telles que FedEx et Merck, causant des dommages estimés à 10 milliards USD. Les investisseurs ont alors pris conscience du danger en termes de dommages collatéraux pour les entreprises du monde entier, ainsi que de la nécessité d’une protection et d’une résilience en matière de cybersécurité. Le 28 février dernier, une attaque contre l’un des principaux fournisseurs de Toyota, lancée peu après l’annonce par le Japon de sanctions à l’encontre de la Russie, a contraint l’entreprise à interrompre sa production automobile nationale et a fait craindre aux investisseurs une vulnérabilité de la chaîne d’approvisionnement à plus large échelle.

Dans le cadre du conflit actuel, le risque de déploiement de cyberopérations est élevé. Car ces attaques sont relativement bon marché et faciles à lancer. Dans l’esprit du public, elles se situent probablement quelque part au-dessus des sanctions, mais en dessous des actions militaires ou nucléaires. Pour de nombreuses personnes, elles ne représentent qu’une autre facette de la guerre moderne. La seule menace de cyberattaques suffit déjà à répandre la peur ; peut-être même plus, selon certains universitaires, que leur impact direct. Bien qu’une coupure généralisée des communications en Ukraine puisse être difficile à orchestrer, des interruptions limitées des réseaux de téléphonie mobile suffiraient déjà à provoquer la panique.

Jusqu’à présent toutefois, la cyberattaque dévastatrice que beaucoup craignaient n’a pas eu lieu. Ces dernières années, l’Ukraine a renforcé sa cyberdéfense et rassemblé une armée virtuelle de professionnels de la cybersécurité et de pirates informatiques pour attaquer la Russie en ligne, notamment en détruisant des sites web et des contenus pro-russes sur les réseaux sociaux et en signalant les positions des troupes russes. Le groupe de cyberactivistes Anonymous a lancé ses propres attaques DDoS contre des médias et des sites gouvernementaux russes, et affirme avoir volé des fichiers du ministère russe de la défense. Ces guérillas non réglementées indiquent que le conflit, ainsi que les risques associés, ont déjà dépassé les frontières du pays.

Tandis que la réponse internationale à la Russie se durcit, le risque de cyber-représailles augmente, et peut-être même sur les instruments des sanctions, comme les agences gouvernementales, les banques et les infrastructures financières occidentales, ou sur les acteurs stratégiques du secteur des télécoms ou de la technologie. Selon des rapports de Reuters, les régulateurs européens et américains ont averti les banques de se préparer à des cyberattaques imminentes.

Ces attaques pourraient avoir des conséquences bien au-delà du préjudice financier. NotPetya a mis hors service un système de surveillance des radiations du réacteur, défunt mais toujours contaminé, de Tchernobyl. Des attaques antérieures en Ukraine et en Israël ont visé des usines hydrauliques, de chlore et des stations d’épuration, avec une tentative de contamination des réserves d’eau. Les hôpitaux, les services publics, les centres de commandement militaire, les quinze centrales nucléaires ukrainiennes – et toute infrastructure dépendant d’un logiciel – sont potentiellement vulnérables. À plusieurs reprises, des pirates ont pris le contrôle de certains éléments d’une Tesla, ouvrant ainsi la voie au piratage des flottes de véhicules.

Ces événements indiquent que des vulnérabilités sont présentes même dans les entreprises les plus axées sur les logiciels. Les cyberattaques peuvent viser n’importe quel secteur ou pays, et les conséquences d’une négligence en matière de risques de cybersécurité vont bien au-delà du vol de données, englobant des menaces pour la réputation, les opérations, la législation et la compliance. Le cas de Stuxnet est célèbre. Ce ver informatique malveillant a été utilisé pour infecter les systèmes SCADA (Supervisory Control and Data Acquisition) et PLC (programmable logic controller) de Siemens afin d’enrayer le programme nucléaire iranien. Et l’attaque contre l’application British Airways en 2018 a concerné les données de près de 400 000 clients. La compagnie aérienne a écopé d’une amende de 183 millions GBP, un chiffre revu plus tard à la baisse à 20 millions GBP.

L’Occident pourrait-il recourir à des cyberattaques contre la Russie ? De nombreux pays utilisent ces méthodes depuis des années, en complément de leurs traditionnelles activités d’espionnage et de collecte de renseignements. Le New York Times a affirmé qu’en 2018, la US Cyber Command, une branche de l’armée américaine, a attaqué l’agence Internet Research, basée en Russie, afin de stopper la diffusion de fausses nouvelles autour des élections de mi-mandat.

Toutefois, les pays occidentaux se montrent réticents à utiliser leurs cyberpouvoirs pour infléchir l’invasion de l’Ukraine. En premier lieu parce qu’ils iraient à l’encontre des mesures et des lignes directrices discutées par les Nations unies en matière de droit international et de cyberespace. L’Occident serait mal placé pour critiquer la Russie s’il recourait à des tactiques qu’il a précédemment déplorées. En outre, avec une intégration numérique et une automatisation plus avancées, les pays occidentaux sont plus vulnérables que la Russie aux cyberattaques. Il existe aussi la crainte que des conséquences imprévues ne provoquent une escalade susceptible d’entraîner les membres de l’OTAN dans un conflit armé avec la Russie.

Ce dernier point explique peut-être pourquoi la Russie n’a pas encore déployé davantage d’armes numériques. Les cyberattaques ne sont pas des instruments de précision. La technologie qui les sous-tend n’en est qu’à ses balbutiements. NotPetya a fini par porter atteinte à des sociétés russes, dont le géant pétrolier Rosneft. Les entreprises ukrainiennes sont une source populaire de services d’externalisation informatique – le gouvernement ukrainien estime que plus de 100 entreprises du classement Fortune 500 utilisent ces services, ce qui accroît le risque de contagion. En effet, les effets indirects ou, pire encore, la perte involontaire de vies civiles consécutive à une cyberattaque, pourraient entraîner une escalade rapide, d’un conflit localisé à un conflit plus global que les deux parties préfèreraient éviter. Il semble en outre de plus en plus probable que les actions d’hacktivistes privés et autonomes viennent compliquer le tableau. Le potentiel meurtrier de telles erreurs de calcul explique en partie la volatilité actuelle des marchés financiers.

La guerre en Ukraine a certainement fait de la cybersécurité une priorité pour les entreprises et les gouvernements. Ce processus a déjà commencé durant la pandémie, lorsque la généralisation du télétravail a augmenté les risques pour la sécurité des données. De nombreuses entreprises ne disposent toujours pas de mesures adéquates de protection et de sécurité des données : formation régulière des employés, mise à jour des logiciels de sécurité, authentification à deux facteurs pour les comptes en ligne et plans d’action en cas de cyberattaque.

Les entreprises industrielles qui fournissent des solutions d’automatisation et d’électrification sont exposées au risque de prise de contrôle d’infrastructures essentielles par des pirates. Nombre d’entre elles augmentent déjà leurs investissements dans l’environnement informatique de pointe ou « edge computing », qui rapproche la puissance de calcul et le stockage des sources de données, réduisant ainsi les risques liés à la transmission de données sensibles sur internet ou au stockage sur le cloud. Parallèlement, les plateformes de réseaux sociaux courent des risques si elles ne sont pas suffisamment vigilantes dans la suppression des fausses nouvelles et des contenus explosifs.

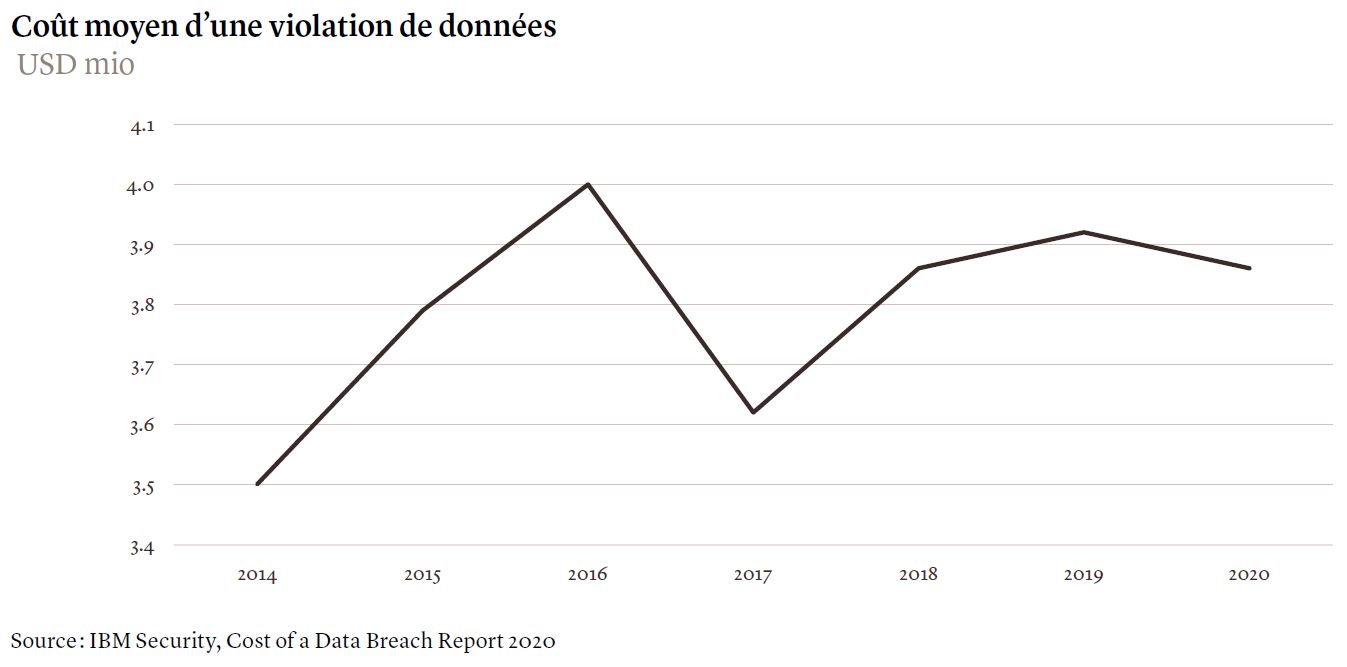

À la lumière de l’augmentation du cyberrisque découlant du conflit ukrainien et de la hausse du télétravail, nous sommes positifs sur le secteur de la cybersécurité. Nous considérons la récente compression des multiples – la hausse des taux nominaux ayant pesé sur les titres à forte valorisation – comme une opportunité intéressante de diversifier les portefeuilles. La cybersécurité est un domaine de dépenses de plus en plus crucial pour les entreprises. Le cabinet

de conseil et de recherche Gartner estime que les dépenses pour les technologies de sécurité informatique et de gestion des risques ont augmenté de 12,4% pour atteindre 150,4 milliards USD en 2021 dans le monde, et devraient connaître une croissance à un chiffre élevée d’ici 2024.

Face à des risques en constante évolution, la cybersécurité évolue rapidement. L’attention s’est déplacée du périmètre du réseau vers l’intérieur de celui-ci, vers les points d’extrémité (appareils des utilisateurs, tels que les PC, les ordinateurs portables, les équipements de fabrication ou les téléphones mobiles), les utilisateurs et les applications. La « surface d’attaque » s’est élargie, rendant obsolètes les anciens concepts de sécurité. L’industrie a réagi en créant des plateformes plus complètes qui intègrent des fonctions autrefois proposées sur une base autonome : des pare-feux incluant l’authentification cryptographique des réponses, même en provenance de serveurs « autorisés », et des outils qui surveillent en permanence les réseaux à la recherche d’activités malveillantes. Les sociétés de sécurité informatique jouent un rôle de plus en plus crucial dans la gouvernance des entreprises en sécurisant leurs données et celles de leurs clients, atténuant ainsi le risque réputationnel. Ensemble, les forces du marché et de la technologie sont à l’origine de l’évolution vers des déploiements de cloud. Nous pensons donc que le secteur sera moins cyclique à l’avenir, car il est en train de migrer des solutions liées à des cycles de produits vers des modèles d’abonnement à des logiciels – et donc vers des revenus récurrents plus fiables.

Nous préférons les sociétés de cybersécurité disposant de plateformes de sécurité complètes à celles proposant des produits autonomes : ces dernières pourraient voir leurs solutions intégrées dans d’autres plateformes. Les fournisseurs traditionnels de services de cybersécurité devraient maintenir des relations étroites avec leurs clients, mais nous pensons que la croissance proviendra des nouvelles offres de cybersécurité basées sur le cloud, ainsi que des acteurs traditionnels qui s’activent à mettre en œuvre une transition rapide. Nous privilégions les titres de qualité bénéficiant d’une croissance séculaire via leur exposition à la sécurité de nouvelle génération, démontrant une réelle capacité d’exécution et générant d’importants flux de trésorerie.

La cyber-assurance constitue également une part du marché de l’assurance, certes minuscule mais à croissance rapide (selon Swiss Re, cette branche ne représente actuellement que 0,4% des primes d’assurance dommages au niveau mondial). Les risques croissants liés à l’augmentation du télétravail et la menace accrue de cyberattaques dans le sillage de l’invasion de l’Ukraine pourraient inciter les responsables politiques à définir un cadre réglementaire et juridique plus clair pour l’avenir. Cela ouvrirait la voie à une standardisation plus généralisée et à une croissance future du marché.

- Maliciels : ces logiciels s’installent dans le réseau au moment où l’utilisateur clique sur un lien ou une pièce jointe d’un courrier électronique. Il s’agit de l’une des formes les plus courantes de cyberattaque qui comprend : les logiciels espions, les virus, les vers, les chevaux de Troie et les rançongiciels

- Logiciels espions : ils collectent des informations sur le système ou ses utilisateurs et les transmettent à l’agresseur

- Virus : à l’instar de leurs homologues biologiques, les virus informatiques infectent les applications et le code du système de l’hôte, tout en se répliquant

- Vers : ces programmes sont installés via une pièce jointe à un e-mail, qui envoie une copie d’elle-même à chaque utilisateur figurant dans la liste de contacts. Les vers n’attaquent pas le système, ils le surchargent

- Chevaux de Troie : ils établissent une porte dérobée dans les systèmes pour créer une vulnérabilité aux attaques. Les chevaux de Troie se cachent à l’intérieur de programmes légitimes

- Rançongiciels : ils recueillent des informations tout en refusant à la victime l’accès à ses données, parfois en les cryptant, puis exigent une rançon pour les libérer

- Hameçonnage : il cible les utilisateurs par le biais d’e-mails frauduleux, d’appels téléphoniques ou de réseaux sociaux, afin d’obtenir des données financières ou de prendre le contrôle des appareils pour en extraire les données

- Attaques par déni de service distribué (DDOS) : ces attaques inondent les systèmes, les serveurs ou les réseaux d’informations, les bloquant

- « Zero-day » : les cybercriminels exploitent une faille dans des logiciels ou des systèmes d’exploitation connus, afin de cibler les organisations qui les utilisent avant de trouver une solution

- Attaque de l’homme du milieu : interception d’une communication entre deux parties pour obtenir des informations, espionner les participants ou modifier le résultat. Le cryptage de bout en bout de la messagerie électronique et des systèmes de messagerie instantanée contribue à prévenir les attaques

- Cryptojacking : des criminels volent des ressources informatiques sur un réseau ou un appareil d’entreprise afin de miner des cryptodevises à l’insu de l’organisation concernée.